Microsoft Azure und Cloud-Dienste uneingeschränkt offen …

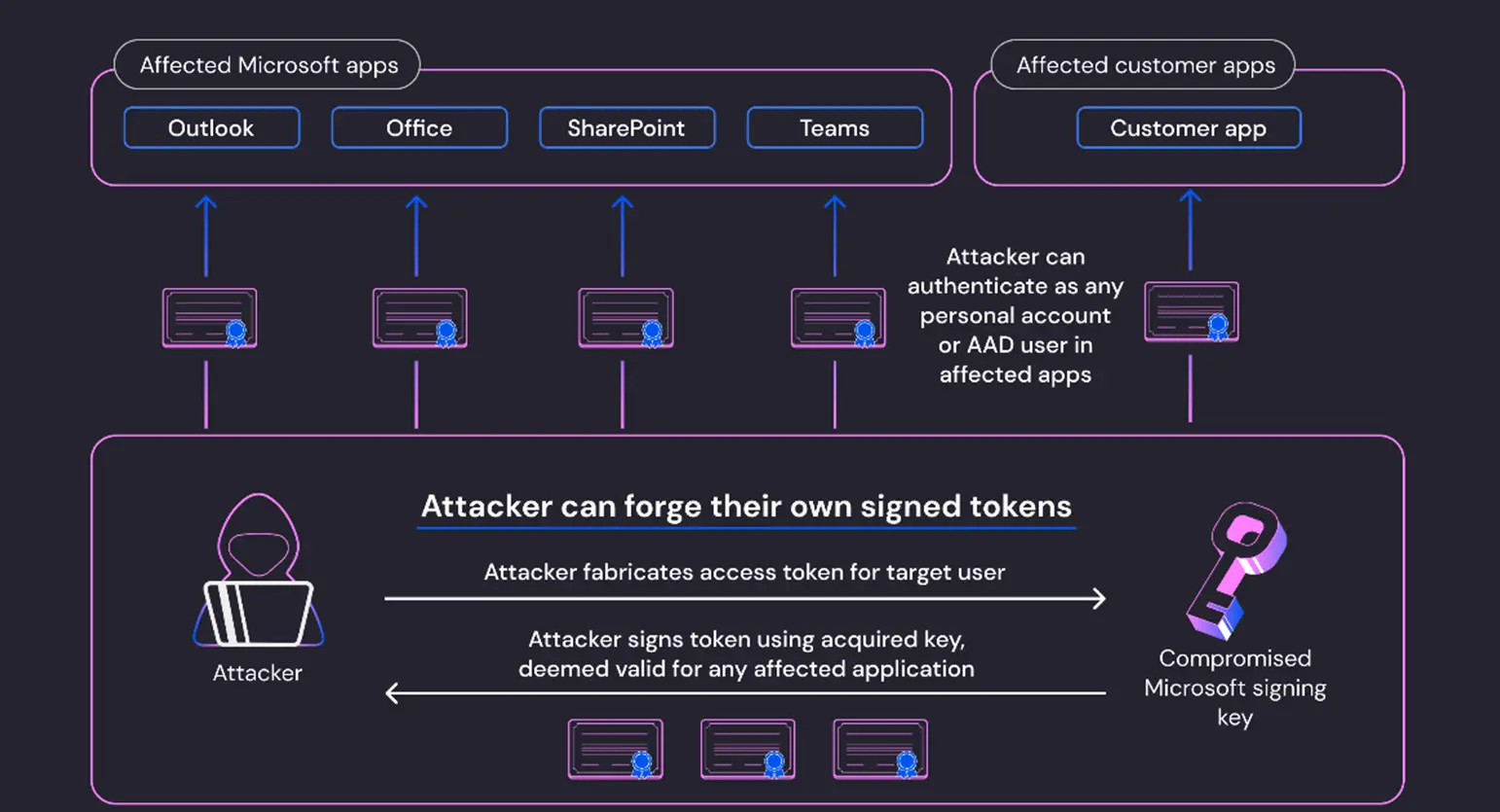

Azure Cloud und kooperierende Services sind unsicher: Uneingeschränkt offen für Angreifer?12Ein unberechtigt ausgelesener (2016 erstellter, 2021 abgelaufener) Signaturschlüssel hat als Masterkey Unberechtigten den Vollzugriff auf die Azure Cloud und auf Cloud-basierte Services ermöglicht! Die Täter hatten (wohl jahrelang) Zugriff auf vermutlich alle Microsoft-Cloud-Anwendungen wie ExchangeOnline, Office365 mit Outlook.com, Sharepoint, Onedrive und Teams – sowie Drittanwendungen mit der Funktion "Sign in with Microsoft". Microsoft hat bisher wenig zu dem Fall veröffentlicht, die betroffenen Produkte nicht (vollständig) genannt, so dass Anwender ihre Daten bisher kaum schützen können.

Bereits vor knapp zwei Jahren wurde eine Sicherheitslücke in der Microsoft Cloud Azure ausgenutzt, um auf solche Primärschlüssel zuzugreifen und damit (unberechtigten) Vollzugriff zu erlangen3. Zwar wurde die Sicherheitslücke nach 14 Tagen gepatcht, jedoch wurden nicht alle der weltweit mehrere tausend Anwender informiert und – wie auch im aktuellen Fall – weder über die notwendigen Sicherheitsmaßnahmen noch über verbleibenden Risiken aufgeklärt. Damals wurde der Vorfall als die „schlimmste Cloud-Schwachstelle, die man sich vorstellen könne“ bewertet.4 Der aktuelle Fall übertrifft den alten.

Im Januar 2021 wurde bekannt, dass Angreifer über eine mit einer Backdoor versehene Version von Version von SolarWinds „Orion“ in das interne Netz von Microsoft eindringen und Quellcode5 einsehen konnten6. Zudem wurden lange Zeit kritische Sicherheitslücken7 in der Druckerverwaltung nicht gepatcht. Inwieweit diese Angriffe die Grundlage für neuere Angriffe sind, ist ebenfalls nicht veröffentlicht.

Im Folgenden wird das aktuelle Ereignis dargestellt und bewertet - soweit die Technik bekannt und Fakten veröffentlicht sind. Insgesamt wird Microsoft vorgeworfen, zu zögerlich zu informieren und die Bedeutung des Falles nicht ausreichend deutlich zu machen. Es wird auch auf branchentypische (Cloud-) Fehler eingegangen und welche Sicherheitsmaßnahmen Cloud-Anwender ergreifen können.

Besonders betroffen dürften die Branchen Gesundheitswesen, Energie, Ernährung, Medien, Kommunikation und Finance sein.

1. Was ist bisher vorgefallen?

Mitte Juni erkannte eine US-Regierungsbehörde unberechtigte Zugriffe auf Ihre E-Mails in Online-Exchange-Konten; diese betrafen8 auch europäische Regierungsbehörden. Es ist nicht bekannt, wie lange die Täter zu diesem Zeitpunkt schon in den Microsoft-Systemen aktiv waren.

Das US-amerikanische Cloud-Security Unternehmen Wiz10 hat (nach eigenen Angaben) inzwischen den von den Tätern verwendeten Signaturschlüssel mit Hilfe des von Microsoft veröffentlichten Fingerprints identifiziert. Damit wurden Zugriffsberechtigungen generiert und Mails von Unternehmen und Regierungsbehörden ausspioniert. Es ist unveröffentlicht, wann, wo und wie die Täter den Signaturschlüssel lesen und kopieren konnten und es ist auch nicht veröffentlicht, wie die Gültigkeitsprüfung umgangen werden konnte.

Insgesamt scheint es mehrere Designfehler in der Zugriffskontrolle zu geben. Dies führt zu der Vermutung, dass die Täter längere Zeit in den Microsoft-Systemen aktiv waren und sorgfältig mögliche Angriffswege auskundschafteten und auch ausprobierten. Weltweit sind bei Cyber-Angriffen Täter durchschnittlich 6 Monate in den Opfer-Systemen aktiv.

Microsoft hat erste Sicherheitsmaßnahmen ergriffen und die Nutzung des Signaturschlüssels und der damit generierten Token und diese Täteraktivitäten abgeblockt. Der Signaturschlüssel wurde ausgetauscht.

2. Wer waren die Täter?

Zu diesem Zeitpunkt ist eine nachweisbare Zuordnung zu einem Staat (China) und/oder zu einer Cyber-Crime Gruppe (Storm-0558) noch nicht möglich; Namensnennungen oder Zuordnungen sind nicht verifizierbar. Geheimdienstexperten gehen davon aus, dass Microsoft gezielt Namen und Nationalitäten nennt, um von eigenen Fehlern abzulenken und die Öffentlichkeit und Regierungen zu beruhigen.

Selbst wenn Beweise vorlägen, wäre eine strafrechtliche Verfolgung der Täter sehr aufwendig – in den USA ist dies in Einzelfällen allerdings gelungen.

3. Wer sind die Opfer?

Weltweit alle Unternehmen und Behörden, die die Azure Cloud oder Azure Cloud Services nutzen.

4. Welche Fehler wurden gemacht?

Es handelt sich um einen OpenID Signing Key für das Azure Active Directory (Azure AD oder AAD). Dies ist der Microsoft Cloud-Verzeichnisdienst. Es wurde unberechtigt ein Signaturschlüssel zur Erstellung digitaler Signaturen kopiert, der eine eigentlich nur für Privatkunden-Konten (MSA) vorgesehene digitale Unterschrift auch im Azure Active Directory für Business-Kunden generierte. Eine Begründung für diese Entscheidung ist (bisher) unveröffentlicht.

Vermutlich ist dieser Schlüssel auch Sicherheitsbehörden bekannt; ggf. wurde er dort nicht korrekt gesichert.

5. Bewertung – welche Risiken drohen?

Wenn (endlich) der Angriff vollständig (!) analysiert und veröffentlicht (?) ist und auch die Angriffspunkte, die ausgenutzten Sicherheitslücken veröffentlicht und gepatcht sind, ist aber dieser Angriff noch nicht abgewehrt! Die Täter konnten unerkannt in alle Systemen aller Kunden, in jede Software, Firmware und (erfahrungsgemäß) auch in Microcode von Geräten (!) Backdoors installieren, auf die sie in den nächsten Monaten und Jahren unerkannt zugreifen können und in den Systemen aller betroffenen Unternehmen und Behörden Daten auslesen (Spionage) oder manipulieren (Sabotage).

6. Empfehlungen an Microsoft

Der von den Microsoft-Mitarbeitern Steve Lipner (und Michael Howard)11 entwickelte ‚Secure Development Lifecycle (SDL)‘ sollte bereits bei den ersten Entwicklungsschritten eingesetzt werden. Er bildet die Grundlage für den Standard ISO/IEC 27034 (Application Security)12. Zur Sicherheitsarchitektur gehört nach dem Stand der Technik, wichtige Daten wie Signaturschlüssel in einem Hardware Security Module (HSM) zu speichern, der Schutz gegen Kopieren und Manipulation bieten soll.

Microsoft sollte seinen Kunden zeitnah Prüf- und Sicherheitsmaßnahmen empfehlen.

7. Empfehlungen an die Nutzer

Anwender sollten zu einer wirkungsvollen Schadensbegrenzung ein Mindestmaß an Sicherheitsmaßnahmen implementieren, die eine angemessen sichere Nutzung TROTZ unsicherer Clouds erreichen: Reduzierung der Angriffsflächen sowie den (wenigen) von Microsoft empfohlenen Überprüfungen13.

Empfehlenswert ist schon heute die Implementierung der in den europäischen Gesetzen und Richtlinien wie dem Gesetz für den Finanzbereich ‚Digital Operational Resilience Act‘ (DORA) und der Richtlinie ‚Network Information Security 2‘ (NIS2).

Clouds selbst können gar nicht zu 100% abgesichert werden! Zu den Mindestmaßnahmen gehört daher eine eigene Verschlüsselung der in der Cloud gespeicherten Daten. Risiko-behaftet erscheint grundsätzlich eine (unverschlüsselte) Verarbeitung wertvoller Unternehmensdaten in einer Cloud.

Sofern personenbezogene Daten betroffen sein könnten, sollten zeitnah die zuständigen Datenschutzbehörden vorsorglich informiert werden.

Anwender sollten zunächst die von den Tätern ausgenutzten Angriffspunkte (Sicherheitslücken) und auch die (erfahrungsgemäß inzwischen) eingebauten Backdoors identifizieren. Dies gelingt gut mit einem vollständigen Security Test (nicht nur Penetration Test) - auch wenn Microsoft formuliert, „no customer action is required” und „if you have not been contacted, our investigations indicate that you have not been impacted”. Darüber hinaus ist es unerlässlich, jedes AAD- und Microsoft-Konto auf unberechtigte Aktivitäten zu überprüfen.

Politisch wünschenswert wäre es, Anwendern ein Recht auf Sicherheitsüberprüfung von Produkten wie Clouds einzuräumen – also auch bei anderen Cloud-Providern.

Je brisanter der Fall tatsächlich ist, je mehr der Eindruck entsteht, dass die implementierten Sicherheitsfunktionen kompromittiert sind, desto größer ist das Interesse von Microsoft und den Sicherheitsbehörden, Details geheim zu halten. Wir werden also nicht viel mehr erfahren.

-

Wilfried Kirsch, Handelsbevollmächtigter softScheck GmbH, Köln – St. Augustin Wilfried.Kirsch@softScheck.com ↩︎

-

Prof. Dr. Hartmut Pohl, geschäftsführender Gesellschafter softScheck GmbH, Köln – St. Augustin Hartmut.Pohl@softScheck.com ↩︎

-

https://www.heise.de/news/Cloud-Datenbank-GAU-Microsoft-informiert-Azure-Kunden-ueber-gravierende-Luecke-6176601.html ↩︎

-

https://www.golem.de/news/cosmos-db-tausende-azure-nutzer-von-sicherheitsluecke-betroffen-2108-159178.html ↩︎

-

https://www.softscheck.com/en/publications/2021/der-patch-ist-der-angriff/ ↩︎

-

https://www.heise.de/news/PrintNightmare-Schon-wieder-eine-Drucker-Luecke-in-Windows-ohne-Patch-6163743.html ↩︎

-

https://www.heise.de/news/Neue-Erkenntnisse-Microsofts-Cloud-Luecken-viel-groesser-als-angenommen-9224640.html?wt_mc=nl.red.ho.ho-nl-daily.2023-07-25.ansprache.ansprache#nav_das_cloud_fiasko_0 ↩︎

-

https://www.wiz.io/blog/storm-0558-compromised-microsoft-key-enables-authentication-of-countless-micr ↩︎

-

https://www.wiz.io/blog/storm-0558-compromised-microsoft-key-enables-authentication-of-countless-micr ↩︎

-

https://learn.microsoft.com/de-de/security/operations/token-theft-playbook ↩︎